On est de plus en plus concerné par la sécurité et la confidentialité de notre ordinateur et de nos données lors des transactions en ligne. De plus en plus de personnes se rendent compte que chaque fois que nous nous connectons à l’internet (et nous le faisons pour tout de nos jours), nous mettons notre vie privée en danger et nous devons partager certaines de nos données personnelles avec des sites et des services en ligne.

C’est pour ces raisons que des solutions technologiques de plus en plus raffinées ont été introduites pour nous aider à nous protéger. L’une d’entre elles est sans aucun doute tails. Il s’agit d’une distribution Linux, live, dérivée de debian, qui s’installe facilement sur une clé usb et qui est lancée au-dessus de l’ordinateur, sans laisser aucune trace sur celui-ci ; elle fonctionne à travers la RAM. Ainsi, même si quelqu’un avait un accès physique à votre ordinateur après l’avoir utilisé, il ne pourrait trouver aucune information sur celui-ci, car il “disparaît” complètement une fois déconnecté de l’ordinateur.

C’est pour ces raisons que des solutions technologiques de plus en plus raffinées ont été introduites pour nous aider à nous protéger. L’une d’entre elles est sans aucun doute tails. Il s’agit d’une distribution Linux, live, dérivée de debian, qui s’installe facilement sur une clé usb et qui est lancée au-dessus de l’ordinateur, sans laisser aucune trace sur celui-ci ; elle fonctionne à travers la RAM. Ainsi, même si quelqu’un avait un accès physique à votre ordinateur après l’avoir utilisé, il ne pourrait trouver aucune information sur celui-ci, car il “disparaît” complètement une fois déconnecté de l’ordinateur.

Il est conçu pour préserver votre vie privée et votre anonymat. Il est également livré avec toutes les applications nécessaires, telles qu’un navigateur web (torbrowser), un client de messagerie, une suite libreoffice, un client de courrier électronique, etc.

Logiciel disponible

au sein du système d’exploitation, nous trouvons préinstallés une série de logiciels très utiles pour notre vie privée et notre sécurité. en voici quelques-uns (mais il y en a beaucoup d’autres)

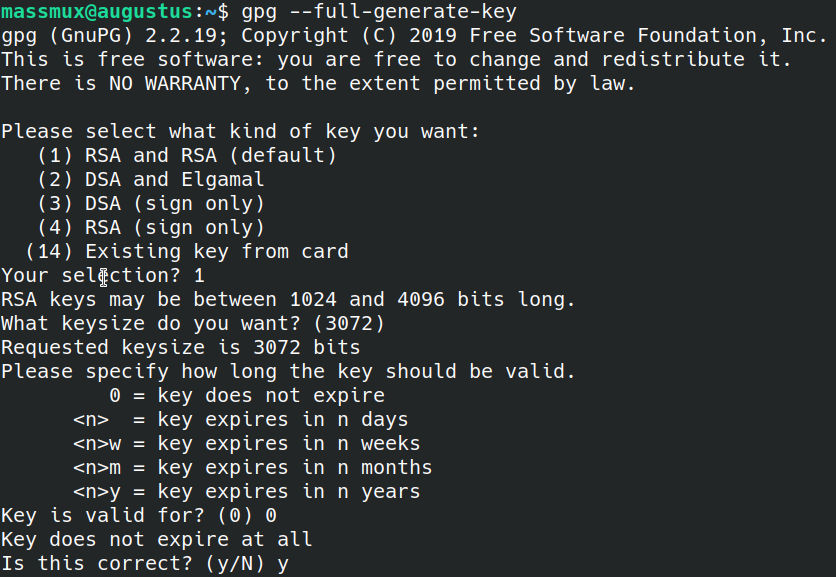

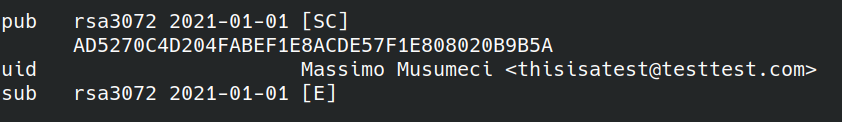

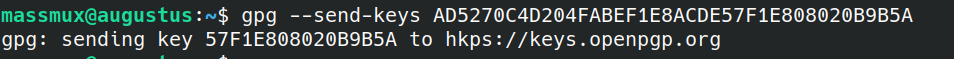

- GPG la suite de cryptage linux;

- le client de messagerie Thunderbird, avec l’option déjà configurée d’utiliser GPG pour envoyer des messages chiffrés;

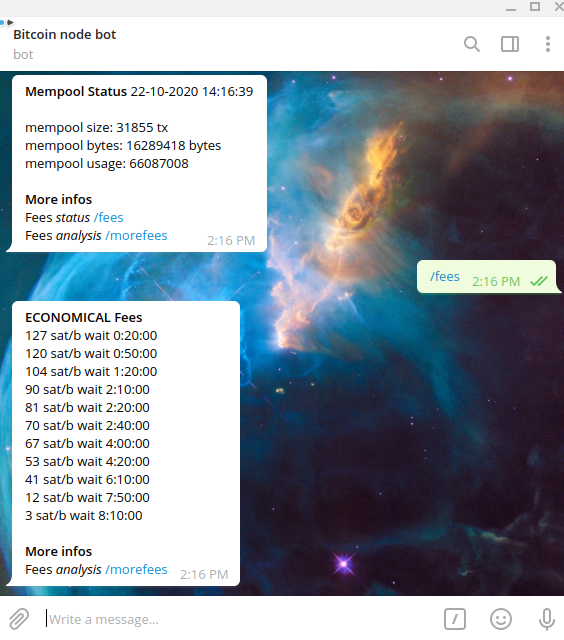

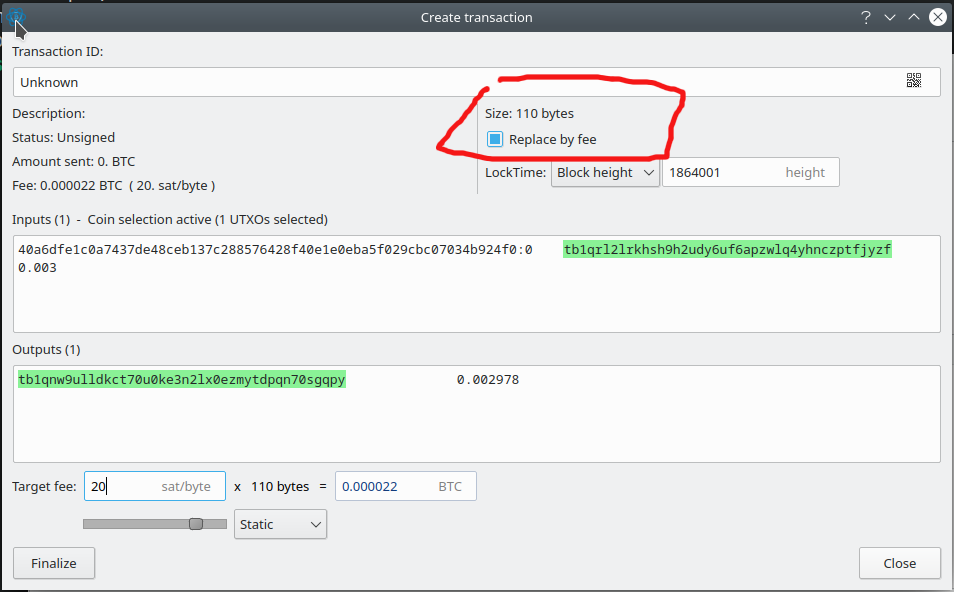

- Electrum, l’un des portefeuilles de bitcoins les plus sophistiqués et les plus utilisés;

- HTTPS Everywhere permet d’établir de manière transparente des connexions cryptées par SSL avec un grand nombre de sites web importants;

- NoScript pour un contrôle encore plus poussé de JavaScript;

- uBlock Origin pour supprimer les publicités;

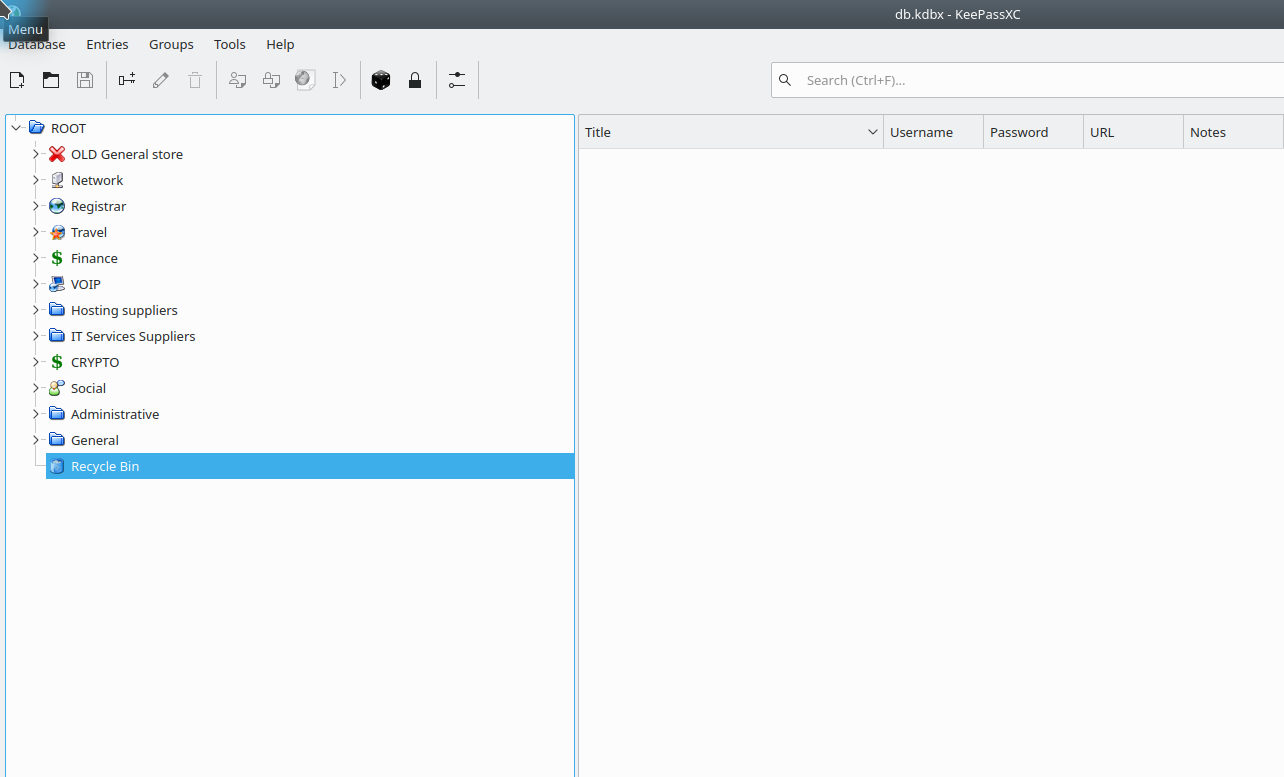

- keepassxc un gestionnaire de mots de passe puissant et complet avec une base de données cryptée;

- il est également possible utiliser des volumes chiffrés créés avec veracrypt;

En plus, tails est conçu pour empêcher les attaques par “cold-boot” et de nombreuses formes d’analyse de la mémoire. En fait, il efface toute la mémoire pendant l’arrêt lorsque la clé usb est physiquement retirée.

En plus, tails est conçu pour empêcher les attaques par “cold-boot” et de nombreuses formes d’analyse de la mémoire. En fait, il efface toute la mémoire pendant l’arrêt lorsque la clé usb est physiquement retirée.

Comment le préparer ?

La préparation est assez simple. Il suffit d’aller sur le site web du fabricant, de télécharger l’image et de flasher l’image sur la clé usb. Le flashage peut être fait avec un programme spécial, par exemple “balena etcher” ou depuis linux avec la commande système dd. À la fin, vous obtenez une clé USB prête à l’emploi qui peut être insérée dans un ordinateur pour démarrer directement à partir de celui-ci. Avant de procéder au flashage, il est extrêmement important que l’image téléchargée sur le site soit vérifiée, c’est-à-dire que les signatures soient contrôlées. Il s’agit de s’assurer que l’image provient bien du fabricant et n’a pas été modifiée. S’il était altéré, nous utiliserions un système compromis, ce qui entraînerait de graves risques pour la sécurité et la vie privée.

Tor à l’intérieur

L’une des caractéristiques les plus importantes est la présence de TOR par défaut et le fait que tout le trafic généré sur le système, est transmis sur internet à travers tor. Sur le système, nous pouvons également trouver, déjà installé et prêt à l’emploi le torbrowser qui, comme nous le savons, nous permet de naviguer sur des sites web, sur lesquels nous n’avons pas à nous authentifier, d’une manière complètement anonyme, grâce au réseau tor. Pour naviguer efficacement avec le torbrowser, il est important de se rappeler les points suivants :

- nous devons utiliser uniquement des connexions cryptées (donc des sites https);

- nous devons utiliser uniquement les paramètres par défaut du navigateur (pas de plugins d’extension ou de paramètres particuliers) car tout add-on constitue une perte de confidentialité;

- nous n’avons pas besoin de nous connecter sur aucune ressource, car cela créerait évidemment un lien entre votre session actuelle et votre identité et ferait savoir que vous utilisez tor;

Stockage permanent (persistent storage)

Il est également possible d’activer le “persistent storage” qui est une partition cryptée créée sur le dispositif où sauvegarder les éléments qui sont utilisés de façon récurrente dans la distribution. Ceci est utile pour les logiciels ou les données que vous utilisez souvent. Mais comment fonctionne la partition persistante ?

Il est également possible d’activer le “persistent storage” qui est une partition cryptée créée sur le dispositif où sauvegarder les éléments qui sont utilisés de façon récurrente dans la distribution. Ceci est utile pour les logiciels ou les données que vous utilisez souvent. Mais comment fonctionne la partition persistante ?

Si vous utilisez des queues avec une clé USB, vous pouvez créer un stockage persistant dans l’espace libre restant sur la clé usb. De cette façon, vous pouvez placer des fichiers de données et des instructions pour l’installation de paquets supplémentaires, par example. Ces données sont mises à disposition pour des sessions de travail ultérieures et restent sur l’appareil sous forme cryptée. La passphrase de déchiffrement est donc d’une importance primordiale pour pouvoir accéder à cet contenu.

Qu’est-ce qui peut être stocké sur le persistant ? Voici quelques exemples :

- Fichiers de données;

- Réglages ou paramètres:

- Logiciel supplémentaire;

- Clés de cryptage;

dans tous les cas, vous pouvez choisir librement d’accéder à persistent chaque fois que vous accédez à tails. Si vous le faites, vous devez disposer de la phrase de passe pour le décrypter.

En bref, il s’agit d’une distribution très complète et facile à utiliser, orientée vers la confidentialité et la sécurité, que vous devriez savoir essayer, savoir utiliser et avoir à disposition pour toute opération sensible que vous avez l’intention de faire en ligne.

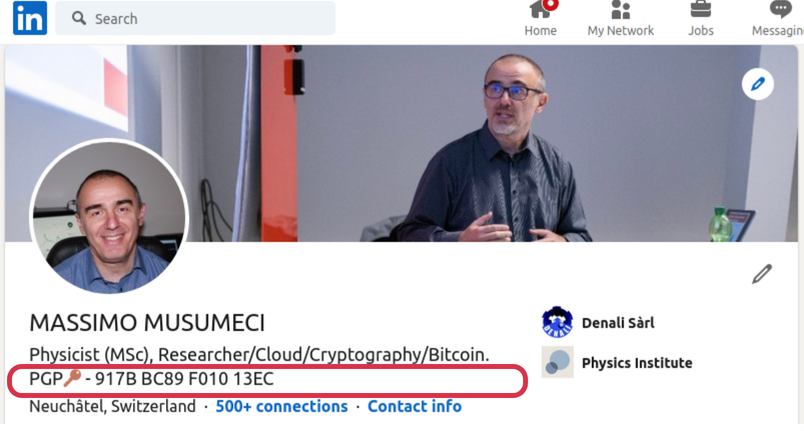

Il s’agit d’une évaluation indépendante de tails basée sur mon expérience personnelle et professionnelle. Les images font partie du matériel de tails rendu public dans le but de promouvoir cet logiciel. Pour toute question, je suis disponible dans les commentaires ou sur linkedin.