Le service e-mail est un protocole ouvert en “plain-text”, un moyen non sécurisé de transmettre des communications sur un support non sécurisé (Internet). De par sa nature, le courrier électronique n’est pas confidentiel. Un e-mail est généralement envoyé avec les informations suivantes :

- L’adresse IP de l’expéditeur ;

- Trace complète des serveurs impliqués ;

- Adresse IP + adresses e-mail de la source et de la destination ;

Souvent, des fichiers contenant des informations très importantes et confidentielles sont joints, soit normalement sans aucune restriction, soit simplement en les zippant dans un fichier avec un mot de passe. Même si la pièce jointe est protégée par un mot de passe, ce n’est pas très sûr car le fichier joint peut être téléchargé hors ligne et peut donc être forcé (brute forced) dans de nombreux cas sans aucune limitation des tentatives. Il est évident que l’envoi de pièces jointes cryptées est une meilleure solution, mais uniquement du point de vue du contenu, et non des métadonnées, pour les raisons exposées ci-dessous.

Le contenu du message

Le fournisseur chez qui le courriel arrive finalement peut lire le corps du message et les pièces jointes s’ils ne sont pas cryptés par PGP. Même si le message est crypté, il peut toujours accéder à un certain nombre de métadonnées, qui ne sont pas protégés.

Vous pouvez donc crypter le message avec PGP(GPG) mais il y a deux inconvénients principaux :

- l’expéditeur et le destinataire doivent avoir échangé les clés ;

- l’en-tête n’est pas chiffré et contient des métadonnées pertinentes ;

D’autres inconvénients importants se présentent lorsque vous utilisez les services “gratuits” de tiers. Par exemple, si vous utilisez Gmail.

Les relationship-maps

Google, par example, collecte tous vos contacts sur le Web et sur votre téléphone portable, ce qui constitue une fuite de données très importante. En fait, de cette façon, il peut déduire une relationship-map sur toutes les personnes dans la liste de contacts en regardant qui est connecté à qui, les contacts les plus utilisés, des métadonnées supplémentaires et à partir de toutes ces informations, il peut également déduire des identités, par recoupement avec d’autres utilisateurs de gmail et des habitudes de correspondance.

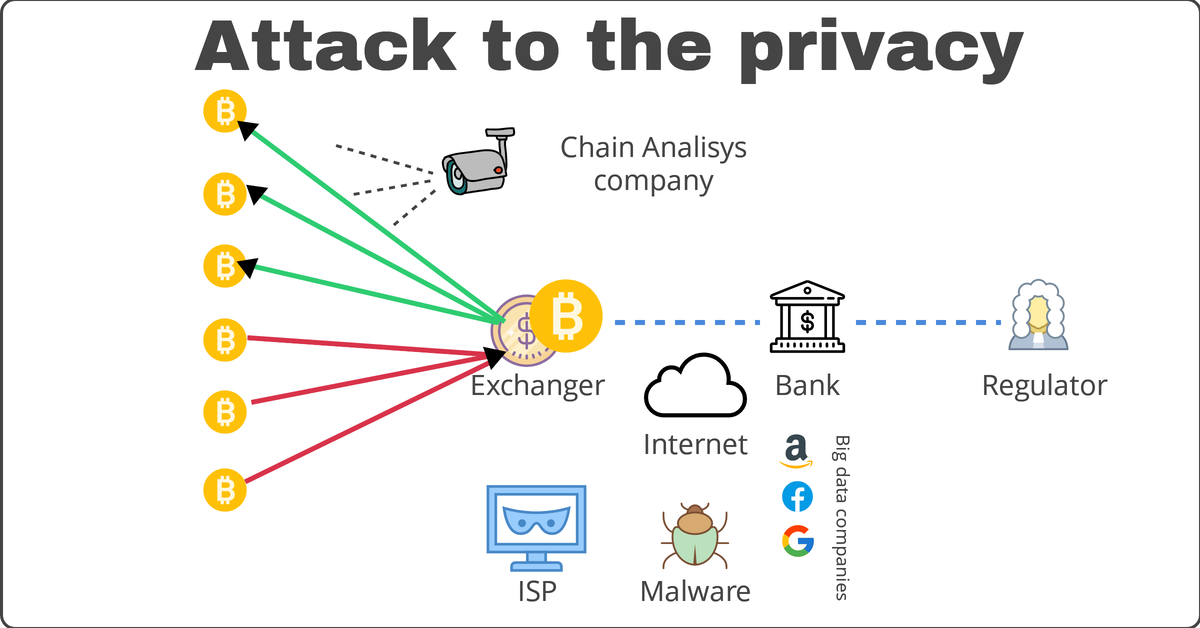

De cette façon, les agences, les gouvernements et autres entités intéressées peuvent savoir 1) qui vous êtes, 2) avec qui vous êtes en contact, 3) comment vous les contactez, 4) à quelle fréquence et 5) quelles habitudes et quels intérêts sont impliqués dans ces communications.

À partir de la carte des relations, il est également possible de créer des sous-groupes de contacts qui peuvent être profilés en fonction de leurs intérêts, de leurs orientations politiques et sociales.

Si vous échangez des courriels avec un cercle de personnes, même si quelqu’un a crypté le trafic, votre identité peut être facilement dérivée par les techniques mentionnées ci-dessus. Cela peut être réalisé par des analyses basées sur la liste de contacts des personnes avec lesquelles vous échangez des messages ; les groupes de personnes se chevauchent et les habitudes de contact correspondent.

Protonmail, Tutanota, etc.

Que vous utilisiez protonmail ou tutanota, etc., il y a des considérations importantes à prendre en compte :

Si vous utilisez protonmail (ou similaire) pour éviter d’être espionné par google, mais que vous ne mettez pas en place un changement d’habitudes correspondant, vos emails finiront par aller aux mêmes contacts et de la même manière, reproduisant essentiellement la même carte de relations. Il sera donc facile de déterminer qu’il s’agit de vous. Google peut continuer à espionner vos métadonnées, à les collecter et même, dans certains cas, à avoir accès au contenu de vos courriels.

Les mêmes personnes ont une liste de contacts et ont une référence croisée de votre nouvel e-mail dans leurs listes de contacts. Il est donc facile de déterminer qui vous êtes. Des références croisées peuvent également être faites à partir de l’adresse IP.

Pour ces raisons, l’utilisation de protonmail n’est utile que si vous l’utilisez avec d’autres utilisateurs du même service, en mode crypté et en protégeant votre ip avec TOR ou un vpn auquel vous faites confiance.

L’email est la pire méthode de communication. Ne l’utilisez jamais pour envoyer des documents et des données importantes. J’espère que mon article vous intéressera et qu’il vous incitera à élaborer une stratégie de communication qui tienne davantage compte du caractère privé de votre correspondance.