Le point de départ pour assurer la sécurité de nos fonds et transactions bitcoin commence par une gestion adéquate de la sécurité en ligne. Nous devons maximiser notre sécurité et notre confidentialité en ligne, surtout lorsque nous utilisons également notre ordinateur pour gerer des bitcoins ou pour effectuer des transactions en cryptomonnaies.

Motifs

Une étude de la Clark School de l’Université du Maryland est l’une des premières à quantifier le taux presque constant de cyberattaques toutes les 39 secondes en moyenne. Cela est également dû à une négligence banale dans la définition de mots de passe non sécurisés ou dans l’utilisation du même mot de passe non sécurisé sur plusieurs sites.

Pour ne citer que quelques statistiques : 43 % des cyberattaques sont menées contre les petites entreprises qui sont les plus vulnérables. 64% des entreprises ont subi des attaques via le web (soit à partir de leur propre site ou de sites tiers). 62% ont subi des attaques de phishing et d’ingénierie sociale. 59 % des entreprises ont subi des attaques de logiciels malveillants et de botnets et 51 % ont subi des attaques par déni de service.

Aujourd’hui, tout le monde a une vie numérique sur le réseau. Il y a les réseaux sociaux, les e-mails, les portefeuilles bitcoin, les services bancaires sur Internet et une myriade d’autres applications en ligne que nous utilisons tous les jours et qui sont essentielles à notre travail et à notre vie privée. La gestion de ces données est cruciale et extrêmement importante, et toutes les informations doivent être stockées en toute sécurité pour éviter que notre vie privée ne soit violée ou que notre sécurité informatique ne soit compromise.

Une multitude de données personnelles et financières transitent sur nos ordinateurs et sur Internet et nous devons les protéger pour préserver la confidentialité et la sécurité. Il y a aussi de grandes entreprises comme google et facebook qui utilisent tous les moyens pour acquérir des données sur nous, même en plaçant des cookies sur notre ordinateur pendant la navigation normale. Nous devons être très prudents.

Règles de base

Pour cette raison, nous devons suivre une série de règles de conduite qui peuvent nous protéger lorsque nous utilisons le web et l’internet, au quotidien. Dans un article ultérieur, nous discuterons de la façon dont nous pouvons minimiser le suivi de nos données lorsque nous naviguons en ligne.

Dans cet article, nous examinons aujourd’hui le comportement de base minimum que nous devons adopter pour notre vie privée et notre sécurité.

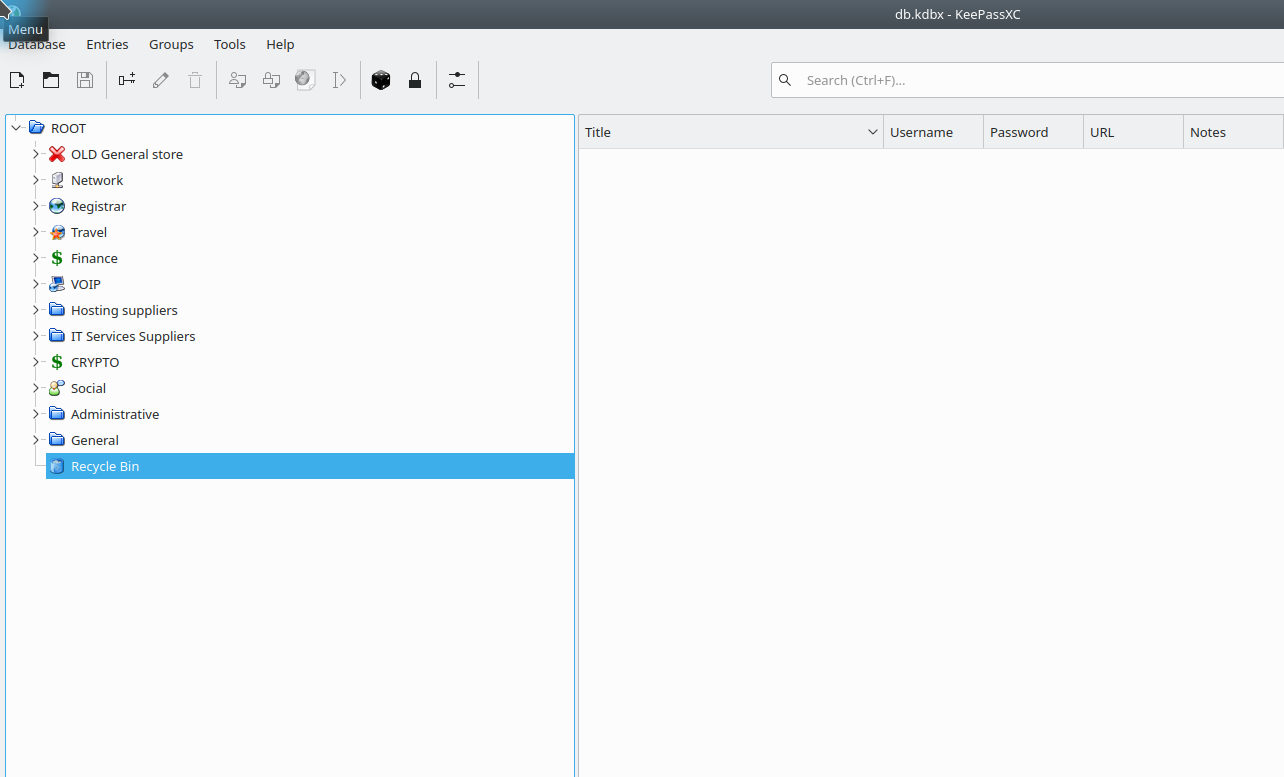

- utiliser un password manager ou gestionnaire de mots de passe (comme keepassxc par exemple, ci-dessous plus de détails) pour générer nos mots de passe[1] et les conserver;

- ne jamais utiliser les mêmes mots de passe pour différents sites et services;

- ne jamais utiliser de mots de passe mnémoniques simples (nous devons plutôt utiliser des mots de passe composés de 8 à 12 caractères alphanumériques avec des majuscules, des minuscules et des caractères spéciaux);

- Faites attention à ce que vous installez sur votre ordinateur. Par exemple, il existe des programmes nuisibles (malware) qui peuvent copier tous les caractères que vous tapez sur votre ordinateur et les envoyer à une tierce personne. Cela compromet la sécurité car il transmet vos mots de passe en dehors de votre ordinateur. Ce type de risque est très élevé avec les ordinateurs qui utilisent le système d’exploitation Windows, par exemple. Le risque est encore plus élevé lorsque vous utilisez votre ordinateur pour gérer vos bitcoin ou vos transactions financières ;

- bien sûr, utilisez un logiciel antivirus à jour sur votre ordinateur;

- dans la mesure du possible, utiliser une authentification à deux facteurs[2]. Mais pas par SMS (dans ce cas, ce type d’authentification est très faible et le message SMS n’est pas considéré comme plus sûr de ce point de vue). Les meilleures méthodes sont via des applications (par exemple, l’authentificateur Google) ou via une clé matérielle (par exemple, Yubikey);

nous suggérons donc de suivre ces règles de base de comportement qui sont essentielles pour nous protéger. Dans un article ultérieur, nous verrons plus d’idées et aussi des méthodes valables pour préserver notre vie privée. En fait, nous avons maintenant parlé de sécurité, mais la vie privée est également menacée. De nombreuses entreprises peu scrupuleuses (les géants du web) acquièrent continuellement un flux de données à partir de nos appareils (flux de métadonnées) et le traitent et le vendent à profit. Nous devons nous protéger de cela aussi.

PLUS D’INFORMATIONS

[1] Gestionnaire de mots de passe

un gestionnaire de mots de passe, comme par example keepassXC, est un logiciel open source qui s’installe localement et vous permet de sauvegarder et d’organiser vos mots de passe sur un fichier crypté. Si nous sommes diligents dans son utilisation, c’est un outil qui nous permet d’obtenir une sécurité extrême et de retrouver facilement nos accès. Cet outil nous permet également de créer de nouveaux mots de passe uniques et très difficiles à définir pour chacun de nos comptes en ligne. Comme le système gère tous nos mots de passe et les organise de façon à ce qu’ils soient faciles à rechercher et à utiliser, nous pouvons utiliser un mot de passe différent pour chaque site et chaque service, ce qui minimise le risque.

Le programme nous permet également de sauvegarder les codes de sauvegarde de chaque 2FA (2 facteurs d’authentification) que nous voulons utiliser.

[2] Authentification à deux facteurs

L’authentification à deux facteurs signifie que pour se connecter à un site ou à un service, il faut non seulement un login et un mot de passe, mais aussi un code généré par un système externe (sms, application mobile ou clé matérielle). Cela rend l’accès non autorisé extrêmement difficile.

La méthode la plus sûre est l’utilisation d’une clé matérielle telle qu’une yubikey. Vous pouvez aussi utiliser une application sur votre mobile, comme google authenticator.

N’hésitez pas à me contacter pour plus d’informations. Je suis un partisan de la philosophie de l’open-source et de l’open-knowledge et je mets donc à disposition mes connaissances et mon expérience afin d’obtenir un niveau de connaissance ouvert à tous, ainsi que le code source des logiciels développés.

Nous avons préparé un petit formulaire statistique avec lequel nous demandons aux utilisateurs quels types de ressources d’information peuvent les intéresser. C’est-à-dire les ressources dont ils ont besoin en tant qu’entrepreneurs, investisseurs ou pigistes. Nous avons besoin de ces données statistiques pour la préparation de ressources d’information telles que : cours, conférences, livres électroniques, vidéos, etc. Il s’agit d’une forme purement statistique et clairement gratuite. Si vous voulez nous aider à donner cet avis, nous vous remercions. Vous pouvez procéder en cliquant sur ce lien: Statistiques des besoins